LSIチップの脆弱性評価技術および対策技術の研究

Researches on LSI chip vulnerability evaluation and countermeasure technologies

現代の情報社会においては、スマートフォンやコンピュータに代表される情報端末だけでなく、車や工場内の工作機械など多くのものが電子化され制御されています。これらの電子機器に対して、外部ネットワークからの侵入や悪性ソフトウェアの混入による秘密情報の漏洩や誤動作の危険が懸念されており、これを防ぐためのセキュリティ機能・暗号機能の必要性が高まっています。ここで、多くのセキュリティ機能・暗号機能の“強さ”は電子機器のハードウェア(LSIチップ)に依存するものが多く、LSIチップが十分に安全かどうか評価することが重要です。

LSIチップに対する重大な脅威の一つとして、サイドチャネル攻撃が知られています。サイドチャネル攻撃は、電子機器から漏れ出る消費電力などの副次的な情報から内部の状態を推定する攻撃であり、いくつかの暗号技術が破られることが明らかになっています。サイドチャネル攻撃の存在により、暗号技術が理論的に安全であるかどうかの証明だけでなく、暗号技術をLSIチップに実装した後、LSIチップごとに消費電力に情報が漏れていないかなどを評価する必要があります。

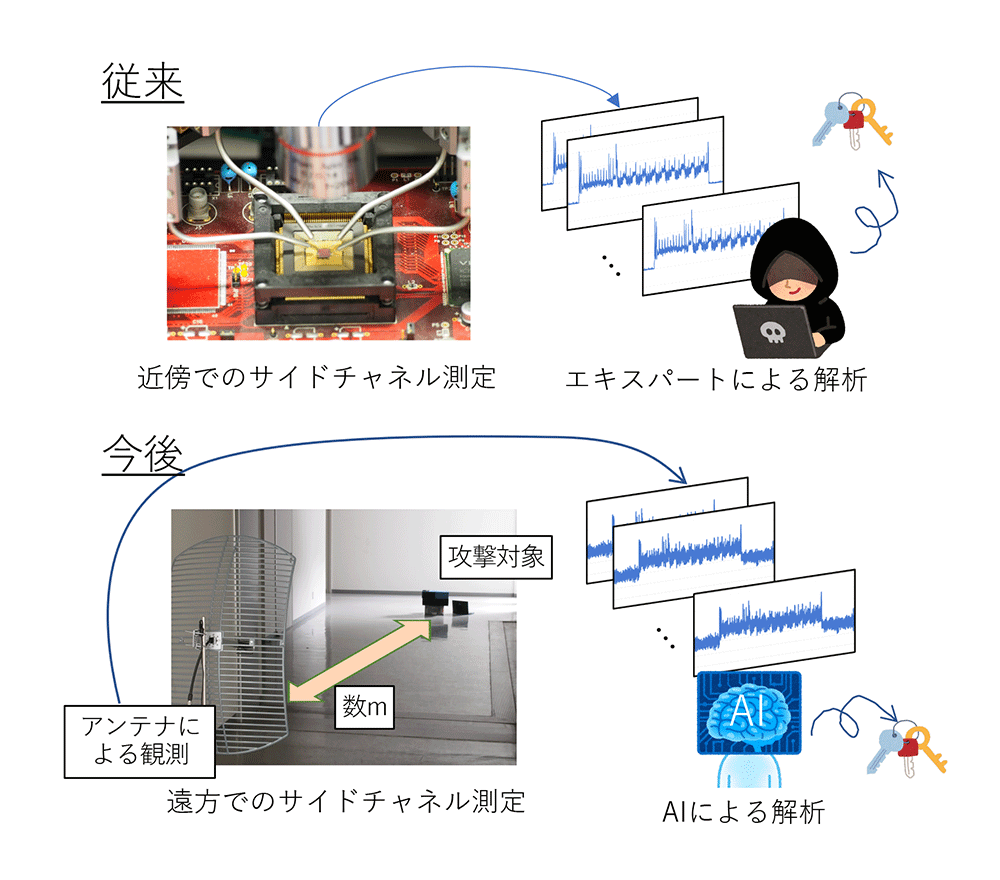

従来のサイドチャネル攻撃は攻撃者がデバイスに近接した状態でないと消費電力などの情報を取得できないと考えられてきましたが、無線機器のようなデバイスにおいては、消費電力が無線電波に混入することで遠方まで到達し、遠距離から攻撃可能である可能性が最新の研究で示されています。また、深層学習などの機械学習手法の進展に伴い、サイドチャネル攻撃の鍵回復に機械学習を適用する手法も提案されています。これまでのサイドチャネル攻撃では、ある種のスペシャリストが適切にパラメータを設定しなければ攻撃を成功させることができませんでしたが、機械学習を用いることで誰でも簡単に攻撃できてしまうことが危惧されています。このような洗練された攻撃に対抗するため、我々はデバイスが世に出回る前にそのデバイスが攻撃できるかできないかを評価する技術の研究を行っています。我々は国内でも有数の設備・人材を使ってこの問題に取り組んでおり、常に最新の脆弱性評価ができるような環境を整え、また脆弱性が入り込みにくいような対策技術の開発にも取り組んでいます。

論文リスト

- Yusuke Yano, Kengo Iokibe, Toshiaki Teshima, Yoshitaka Toyota, Toshihiro Katashita, Yohei Hori, "Evaluation of Side-Channel Leakage Simulation by Using EMC Macro-Model of Cryptographic Devices," IEICE Transactions on Communications, Vol. E104.B, No. 2, pp.178-186, Feb., 2021. DOI: 10.1587/transcom.2020EBP3015

- Daisuke Fujimoto, Noriyuki Miura, Makoto Nagata, Yuichi Hayashi, Naofumi Homma, Takafumi Aoki, Yohei Hori, Toshihiro Katashita, Kazuo Sakiyama, Thanh-Ha Le, Julien Bringer, Pirouz Bazargan-Sabet, Shivam Bhasin, Jean-Luc Danger, "Power Noise Measurements of Cryptographic VLSI Circuits Regarding Side-Channel Information Leakage," IEICE Transactions on Electronics, Vol.E95-C, pp.272-279, Apr., 2014.

- Takeshi Fujino, Daisuke Suzuki, Yohei Hori, Mitsuru Shiozaki, Masaya Yoshikawa, Toshiya Asai, Masayoshi Yoshimura, "Malicious Attacks on Electronic Systems and VLSIs for Security," in Shojiro Asai (Ed.), "VLSI Design and Test for Systems Dependability", Chap.10, pp.395-437, 2019. (eBook 2018)

- J. Sakamoto, S. Hayashi, D. Fujimoto, and T. Matsumoto. “Constructing Software Countermeasures Against Instruction Manipulation Attacks: An Approach Based on Vulnerability Evaluation Using Fault Simulator,” Cluster Computing Journal, Springer. To appear.

- S. Kawamura, Y. Komano, H. Shimizu, S. Osuka, D. Fujimoto, Y. Hayashi, K. Imafuku, “Efficient algorithms for sign detection in RNS using approximate reciprocals,” IEICE Trans. Vol.E104-A, No.1, (Jan. 2021).